KRYPTOGRAFIE: Alice und Bob im Geheimraum

Alice gibt Bob einen verschlossenen Koffer und bittet ihn, das Geld darin zu zählen. "Kein Problem", sagt Bob. "Gib mir den Schlüssel." Alice schüttelt den Kopf; sie kennt Bob zwar schon seit vielen Jahren, aber sie vertraut einfach niemandem. Bob hebt den Koffer an, um sein Gewicht abzuschätzen, schüttelt ihn und hört es rascheln – aber das bringt es nicht wirklich. "Geht nicht", sagt er. "Was ich nicht sehe, kann ich nicht zählen."

Die Kryptografen kennen Alice und Bob schon seit vielen Jahren. Immer wenn es darum geht, vertrauliche Informationen auszutauschen, müssen sie als beispielhafte Kommunikationspartner herhalten. Echte Koffer mit echtem Geld sind normalerweise nicht ihr Ding. Deswegen geht die Geschichte auch eigentlich ein bisschen anders: Alice gibt Bob eine sicher verschlüsselte Liste mit Zahlen und bittet ihn, sie zu addieren. Aber in eine chiffrierte Datei kann man ebenso wenig hineinschauen wie in einen verschlossenen Koffer. "Geht nicht", sagt Bob.

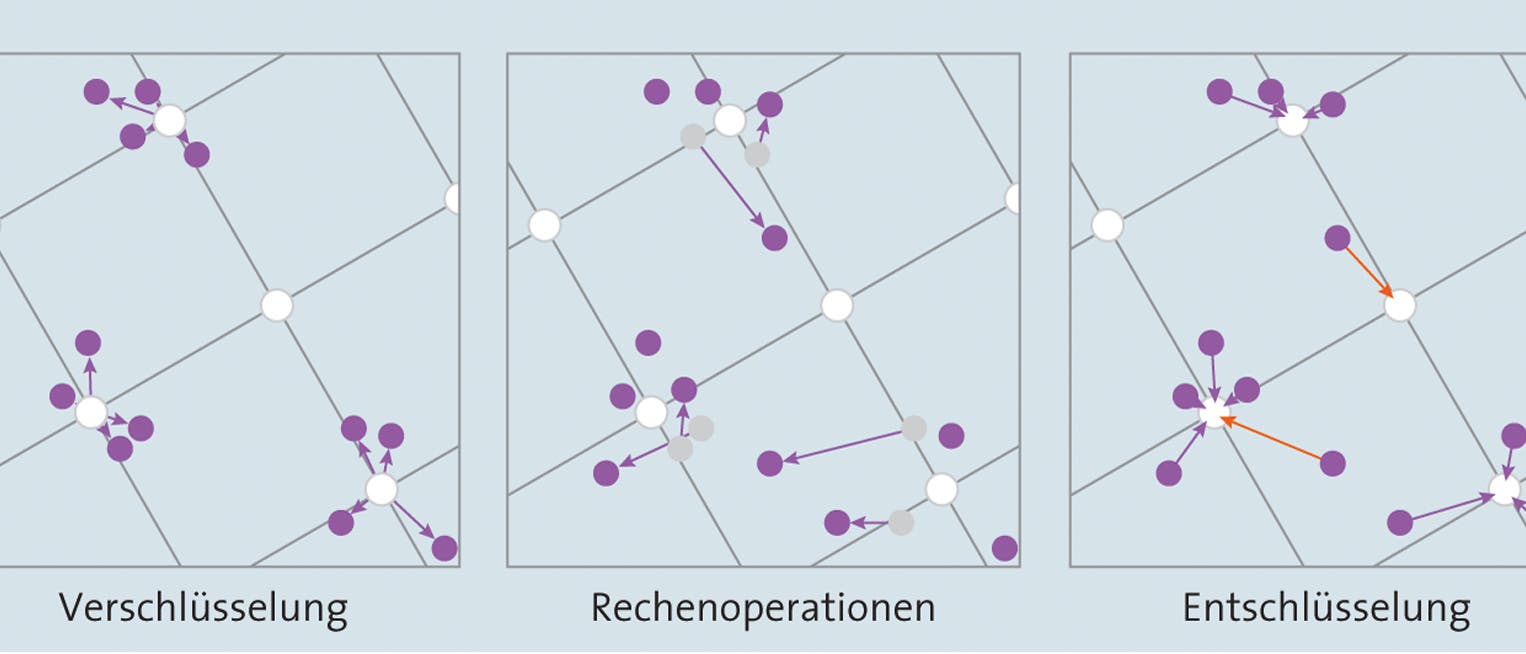

Aber diesmal irrt er sich. Weil Alice eine sehr spezielle Art der Verschlüsselung gewählt hat, kann Bob ihren Auftrag nämlich doch ausführen: mit Daten zu rechnen, die er nicht anschauen kann. Die Zahlen in der Datei bleiben die ganze Zeit verschlüsselt, und Bob erfährt auch nichts über sie. Trotzdem kann er Computerprogramme auf die verschlüsselten Daten anwenden, sie zum Beispiel addieren. Die Ausgabe des Programms ist dann ebenfalls verschlüsselt, Bob kann also auch sie nicht lesen. Erst Alice wendet ihren Dekodierungsschlüssel auf das Ergebnis an und erhält die Summe im Klartext. ...

Schreiben Sie uns!

Beitrag schreiben