Computer: Tor zum Allerheiligsten

Im Gegensatz zu den absichtlich eingebauten Software-Hintertüren, von denen der vorstehende Artikel handelt, sind die Hardware-Einfallstore "Spectre" und "Meltdown", die in den vergangenen Wochen Schlagzeilen machten, wohl keine vorsätzlich geschaffenen Schwachstellen. Vielmehr ist anscheinend den Konstrukteuren der Computerchips diese Möglichkeit, fremde Daten auszuspähen, schlicht nicht in den Sinn gekommen. Das leuchtet ein; denn ein Angreifer kommt nur zum Ziel, indem er auf sehr raffinierte Weise einige sehr komplizierte Eigenheiten der Programmsteuerung nutzt.

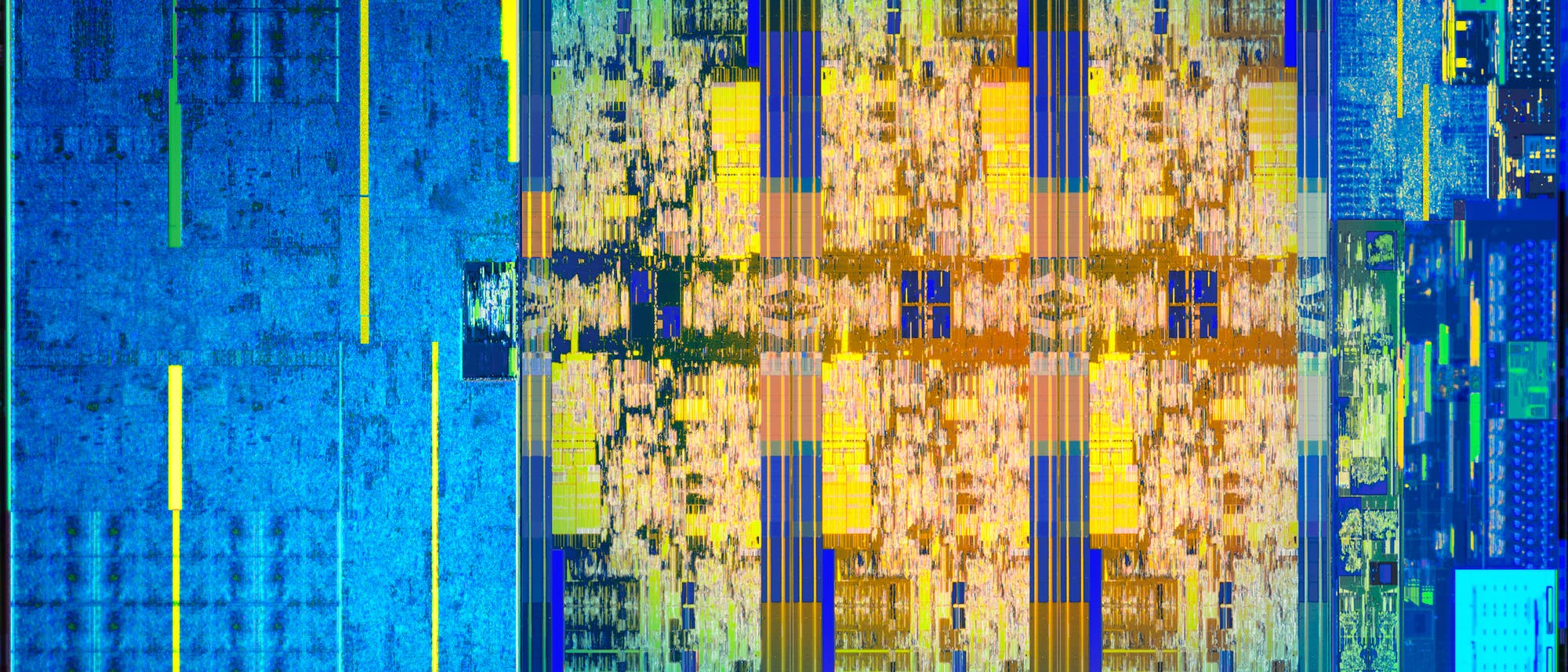

Moderne Rechner erreichen ihre hohen Leistungen insbesondere dadurch, dass sie alles tun, um ihre internen Bauteile möglichst nicht unbeschäftigt zu lassen. Leerlaufzeiten überbrückt der Prozessor, indem er mehrere Programme konkurrierend ausführt ("multithreading"). Sowie eines von ihnen in den Wartestand gerät, schaltet er auf ein anderes, unmittelbar aktionsfähiges Programm um. Das bedingt, dass alle diese Programme sich nicht nur den Prozessor, sondern auch den Arbeitsspeicher teilen. Vor allem in Computern, deren Leistung jedermann über das Internet mieten kann (die "Cloud"), weiß der Auftraggeber nie, mit wem zusammen sein Programm in einen Prozessor gerät. Ein räuberisches Programm könnte theoretisch von seinem Nachbarn sensible Daten abgreifen; denn es gibt in der Hardware des Arbeitsspeichers keine Schranken, die es daran hindern würden ...

Schreiben Sie uns!

Beitrag schreiben