Lobes Digitalfabrik: Der Hack mit den Augen

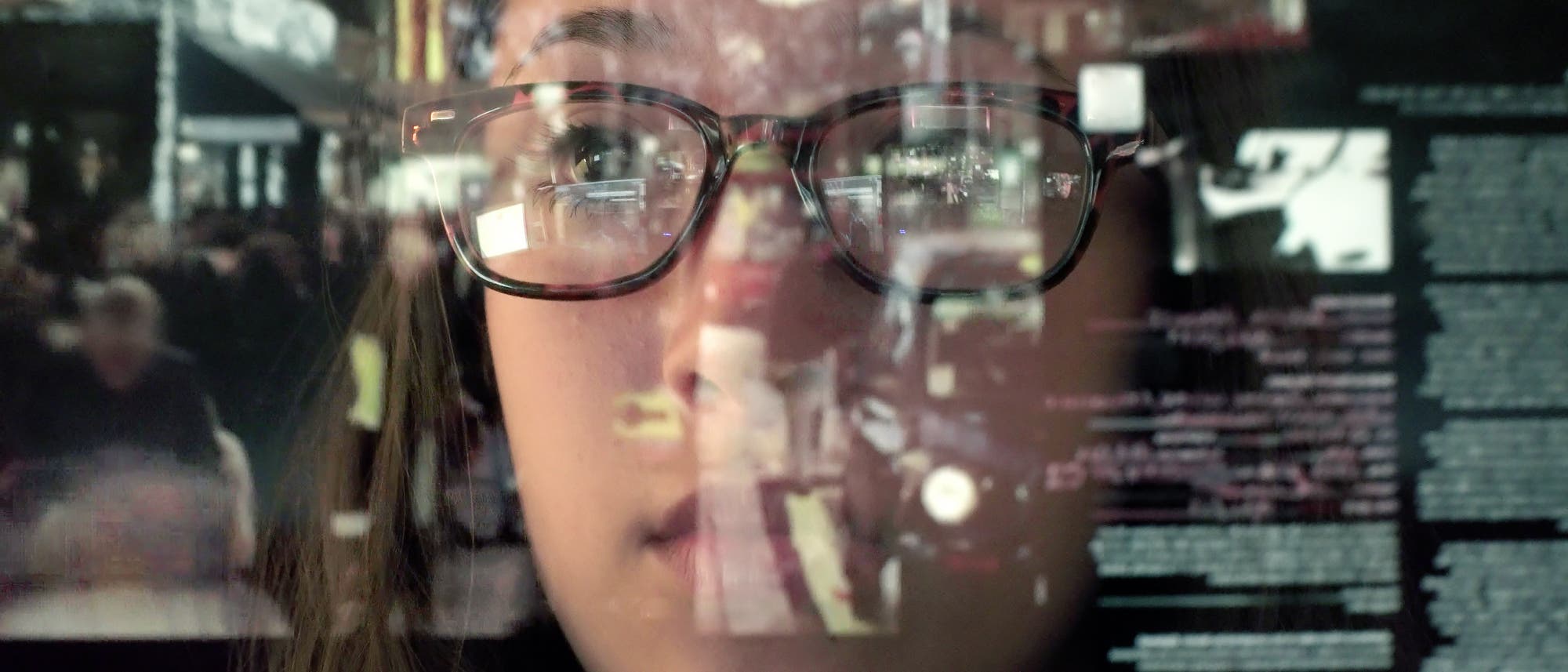

Es ist eine Situation, wie sie täglich tausendmal vorkommt. Ein Geschäftsreisender sitzt im Zug oder Flugzeug und geht auf seinem Laptop eine Präsentation durch; oder schreibt eine E-Mail. Unbemerkt schaut ihm der Nachbar oder Hintermann über die Schulter und liest heimlich mit. Visual Hacking nennt sich dieses Phänomen, bei dem Informationen nicht durch eine elaborierte Spähsoftware abgegriffen werden, sondern durch schlichtes Zugucken. Mal ehrlich: Wer hat sich noch nicht dabei ertappt, wie er bei seinem Nachbarn auf den Bildschirm schielt aus reiner Neugierde, was da zu sehen ist. Was schreibt er, welchen Film schaut er gerade an?

Auch im Büro ist man nicht vor Schnüfflern gefeit. Eine vom Multitechnologiekonzern 3M und dem Visual Privacy Advisory Council (VPAC) in Auftrag gegebene experimentelle Studie zeigt, wie einfach visuelles Hacking am Arbeitsplatz ist. Im Rahmen eines Feldversuchs sollten die Forscher in den Büroräumen von acht US-Firmen vertrauliche Informationen von Papierdokumenten, Computerbildschirmen und mobilen Geräten abschöpfen und – besonders heikle Aufgabe – mit Handykameras abfotografieren. Nun ist die Studie zwar mit Vorsicht zu genießen, weil 3M einen Sichtschutz für Bildschirme entwickelt hat und daher ein gewisses Interesse an der Schaffung eines Problembewusstseins hat, doch die Ergebnisse klingen durchaus plausibel: Es dauerte in den meisten Fällen nicht einmal zwei Stunden, um an sensible Daten wie Unterlagen von Mandaten, E-Mail-Korrespondenzen oder Account-Informationen zu gelangen. Die personenbezogenen Daten waren nur mangelhaft geschützt – die IT war offen wie ein Scheunentor.

In öffentlichen Verkehrsmitteln wie U-Bahnen oder in Wartebereichen von Flughäfen sind Geschäftsleute besonders dem Risiko durch neugierige Nachbarn ausgesetzt. Vor allem wenn es um sensible Finanz- oder Gesundheitsdaten geht. Für den Datenklau reicht häufig ein unauffälliger Blick. Das »Wall Street Journal« titelte kürzlich: »Vergessen Sie Hacker. Passen Sie auf die Smartphone-Schnüffler über Ihrer Schulter auf!« Die Zeitung berichtete über eine Reihe dreister Fälle visuellen Hackings. In einem Fall wurde eine Frau in einem Café von einem wildfremden Mann, der auf ihrem Laptop mitlas, gefragt, ob sie Bloggerin sei und davon leben könne. Eine andere Frau setzte sich gegen einen visuellen Angriff beredt zur Wehr, indem sie den Schnüffler forsch fragte: »Soll ich den Bildschirm näher heranrücken, damit Sie besser sehen?«

Wer auf den Bildschirm schaut, wird selbst überwacht

Zwar gibt es Blickschutzfilter als eine Art analoge Firewall, die ein unbefugtes Mitlesen Dritter verhindern sollen, doch ist dies wenig effektiv. Auch einfache Tricks wie das Abkippen des Bildschirms helfen nur bedingt weiter. Vor allem, weil findige Späher durch die Reflexion im Fenster einen Blick auf den Bildschirm erhaschen können – Spionage über Bande sozusagen.

Das visuelle Hacking zeigt zwei Dinge auf. Erstens, wie gering die Schwelle ist, die Privatsphäre respektive die Geschäftsgeheimnisse anderer zu verletzen, und wie sehr man gegen seine intrinsische Neugierde ankämpfen muss, um den Blick auf fremde Bildschirme zu unterlassen. Und zweitens offenbart sich darin die Dialektik des Screens. Der Bildschirm ist ein Objekt, in dem sich die technisch-mediale Wirklichkeit der Überwachung zeigt. Der Überwacher sitzt im Kontrollzentrum und sieht auf seinem Bildschirm, was andere Personen tun. Das visuelle Hacking kehrt dieses Setting dialektisch um: Derjenige, der auf den Bildschirm schaut, wird selbst überwacht. Nicht bloß durch Cookies und Programme, die sein Surfverhalten im Netz tracken, sondern auch durch Personen in der Umgebung, die ihre Augenpaare auf den Screen richten. Gleichzeitig werden der visuelle Hacker und sein Opfer von Überwachungskameras aufgezeichnet, die in öffentlichen Verkehrsmitteln oder Flughafenterminals installiert sind. Jeder überwacht jeden.

Friedrich Dürrenmatt hat dieses wechselseitige Überwachungsregime in seiner Novelle »Der Auftrag oder Vom Beobachten des Beobachters der Beobachter« aus dem Jahr 1986 thematisiert. Die Fenster sind Monitore, der Logiker D. beobachtet von seinem Berghaus aus Menschen mit einem Spiegelteleskop, die wiederum ihn mit einem Fernglas beobachten. Dürrenmatt schreibt: »Was ihn beobachte, seien zwei mit zwei Computern verbundene Kameras, beobachtet von zwei weiteren Computern, die ihrerseits von Computern beobachtet und in die mit ihnen verbundenen Computer eingespeist, abgetastet, umgesetzt, wieder zusammengesetzt und von Computern weiterverarbeitet in Laboratorien entwickelt, vergrößert, gesichtet und interpretiert würden, von wem und wo und ob überhaupt irgendwann von Menschen wisse er nicht, auch Computer verstünden Satellitenaufnahmen zu lesen und zu signalisieren, seien sie auf Einzelheiten und Abweichungen programmiert (…).«

Was folgt daraus? Privatsphäre endet nicht an der Haustür. Und wo man mobile Endgeräte als externe Festplatte seines Gehirns im öffentlichen Raum mit sich herumschleppt, muss man dafür Sorge tragen, dass man sich mit Gardinen gegen die neugierigen Blicke der Nachbarn schützt. Oder die Tür schließt und das Gerät schon gar nicht öffnet.

Schreiben Sie uns!

1 Beitrag anzeigen